Simetrično šifriranje: definicija, vrste in primeri (AES, Twofish)

Spoznajte simetrično šifriranje: definicija, vrste (tokovne, blokovne), primeri AES in Twofish, primerjava hitrosti, varnosti in pogostih kriptoanalitičnih napadov.

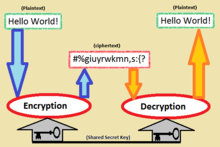

Algoritmi s simetričnim ključem so metoda v kriptografiji. Pri njej sta ključa za dešifriranje in šifriranje popolnoma enaka skupna skrivnost. Skrivnost lahko generirate naključno, iz gesla ali s postopkom izmenjave tajnih ključev, kot je Diffie-Hellman.

Algoritmi s simetričnim ključem so zelo pomembni, ker so na računalnikih hitrejši od drugih vrst algoritmov:z javnim ključem. Pri kriptografiji z javnim ključem (kriptografija z asimetričnim ključem) lahko ključ za šifriranje brez težav posredujete javnosti in vsi vam lahko pošiljajo tajna sporočila. Ključ za šifriranje je "odprt", ker ga v praksi ni mogoče uporabiti za pridobitev ključa za dešifriranje. To je zelo uporabno, vendar so algoritmi za kriptografijo z javnim ključom na računalnikih zelo počasni, zato se uporabljajo le za pošiljanje tajnega ključa. Algoritmi s simetričnim ključem se nato uporabljajo za vse drugo, ker so hitrejši.

Obstajata dve vrsti algoritmov s simetričnim ključem, imenovani tokovne in blokovne šifre. Tokovni šifri šifrirajo sporočilo kot tok bitov naenkrat. Blokovni šifrirniki vzamejo bloke bitov, jih šifrirajo kot eno enoto in včasih kasneje uporabijo tudi odgovor. Običajno se uporabljajo bloki s 64 biti; čeprav sodobni šifrirniki, kot je Advanced Encryption Standard, uporabljajo 128-bitne bloke.

Primeri priljubljenih simetričnih šifrantov so Twofish, Serpent, AES (tudi Rijndael), Blowfish, CAST5, RC4, TDES in IDEA.

V zgodovini so nekatere metode kriptoanalize izkoriščale simetrijo, zato so bili simetrični sistemi manj varni. Nekateri napadi se imenujejo napadi z znanim prostim besedilom, napadi z izbranim prostim besedilom, diferencialnakriptoanaliza in linearna kriptoanaliza.

Drugi izrazi za šifriranje s simetričnim ključem so šifriranje s tajnim ključem, enojnim ključem, skupnim ključem, enim ključem in nazadnje šifriranje z zasebnim ključem. Zadnji izraz nima enakega pomena kot izraz zasebni ključ v kriptografiji z javnim ključem.

Kaj je simetrično šifriranje in zakaj se uporablja

Simetrično šifriranje pomeni, da ista skrivna vrednost (ključ) nadzoruje tako šifriranje kot dešifriranje podatkov. Zaradi hitrega delovanja in učinkovite implementacije v strojni in programski opremi je primerno za velike količine podatkov (npr. šifriranje diskov, omrežnih povezav, prenosov v TLS/SSL). V praksi se pogosto uporablja v kombinaciji z kriptografijo z javnim ključem, kjer asimetrični algoritmi varno izmenjajo ali overijo simetrične ključe — nato pa se za dejansko zaupno komunikacijo uporablja simetrično šifriranje.

Tokovne vs. blokovne šifre

Tokovne šifre obdelujejo podatke kot zaporedje bitov ali bajtov in generirajo tok ključa, ki se XOR-a s podatkovnim tokom. Primeri: RC4 (zdaj odsvetovan zaradi ranljivosti), moderni primeri so stream konstrukti, kot je ChaCha20 (pogosto v kombinaciji s Poly1305 za avtentikacijo).

Blokovne šifre obdelujejo fiksne bloke (npr. 64 ali 128 bitov) in za šifriranje večjih sporočil uporabljajo načine delovanja (modes of operation). Standardni blokovni način razširi osnovno lastnost bloka na poljubno dolgo sporočilo. Pomembni načini so:

- ECB (Electronic Codebook) – enostaven, vendar nevaren za ponavljajoče se vzorce; odsvetovan.

- CBC (Cipher Block Chaining) – potrebuje naključni IV; občutljiv na spreminjanje podatkov brez dodatne avtentikacije.

- CTR (Counter) – pretvori blokovno šifro v tokovno; omogoča paralelizacijo; zahteva enoličen števec/IV.

- GCM (Galois/Counter Mode) – AEAD način (šifriranje + avtentikacija), zelo razširjen v TLS in diskovnem šifriranju.

Primer: AES (Advanced Encryption Standard)

Osnovne lastnosti: AES (Rijndael) je blokovna šifra s 128-bitnim blokom in tremi standardnimi dolžinami ključa: 128, 192 in 256 bitov. Število krogov (rounds) je odvisno od dolžine ključa (10/12/14).

Notranja struktura: AES uporablja niz operacij na bajtni ravni, kot so SubBytes (nesimetrična zamenjava z lookup tabelo), ShiftRows (permutacija vrstic), MixColumns (linearna transformacija po stolpcih) in AddRoundKey (XOR s podključem). Takšna zasnova daje dobro mešanost in difuzijo podatkov.

Uporaba: AES se široko uporablja za TLS, VPN, diskovno šifriranje (npr. LUKS), datotečne sisteme, šifriranje sporočil in v mnogih protokolih. Podpora strojnega pospeševanja (AES-NI v Intel/AMD CPU) omogoča zelo hitro izvajanje.

Varnost: AES je trenutno ocenjen kot varen, če so izpolnjeni pogoji: uporaba dovolj dolgega ključa (vsaj 128 bitov), veljaven način delovanja (priporočeno AEAD, npr. GCM) in pravilno ravnanje z IV/nonce. Obstoječe praktične ranljivosti so pogosto posledica napačne implementacije ali slabe politike upravljanja ključev (npr. ponavljajoči se IV). Stranski kanali (side-channel) kot so napadi s časom ali merjenjem porabe, so možni na nezavarovanih implementacijah.

Primer: Twofish

Osnovne lastnosti: Twofish je blokovna šifra s 128-bitnim blokom in podporo ključev do 256 bitov. Bila je eden od finalistov izbora za AES. Twofish ni bil izbran za AES, vendar je ostal priljubljen zaradi dobrega razmerja med varnostjo in hitrostjo ter odprtega licenciranja brez patentnih omejitev.

Notranja struktura: Twofish je Feistelova šifra z zapletenimi, ključem odvisnimi S‑škatlami in široko uporabo XOR in rotacij. Ključna razlika v primerjavi z AES je v večji odvisnosti nekaterih komponent od samega ključa, kar poveča odpornost proti nekaterim oblikam analize.

Uporaba in performanse: Twofish je optimiziran tako za strojne kot programske implementacije; v nekaterih okoljih je hitrejši od AES brez strojnega pospeševanja, medtem ko AES z AES‑NI še vedno vodi v hitrosti. Twofish se še vedno uporablja v nekaj projektih in je cenjen zaradi robustne varnosti in licence brez omejitev.

Varnostne grožnje in vrste napadov

- Brute force: neposreden poskus vseh možnih ključev — prepreči se z dovolj dolgo tipko (128+ bitov).

- Diferencialna in linearna kriptoanaliza: te napade razvijalci upoštevajo pri oblikovanju sodobnih šifer; napredne implementacije so odporne.

- Napadi z izbranim ali znanim prostim besedilom: lahko razkrijejo vzorce pri neprimernih načinih delovanja (npr. ECB).

- Stranski kanali: merjenje časa, porabe energije ali elektromagnetnih emisij lahko izpostavi skrivne ključe, če implementacija ni zaščitena.

- Napake pri upravljanju ključev: slaba generacija naključnih števil, ponovno uporabo IV/nonce ali izpostavljanje ključev v nešifriranih zalogah so pogoste napake.

Priporočila za varno uporabo

- Uporabljajte priznane standarde (npr. AES) s priporočljivimi načini delovanja AEAD, kot je AES‑GCM ali ChaCha20‑Poly1305.

- Izogibajte se uporabi ECB in starejših tokovnih šifer, kot je RC4.

- Vedno uporabljajte enolične in pravilno generirane IV/nonce za vsak šifrirni odstavek.

- Upravljajte ključe z varnimi metodami: dolgosti tipk 128/192/256 bitov, shranjevanje v varnih modulih (HSM/TPM) in redna rotacija ključev.

- Če izhajate iz gesla, uporabite robustne KDF‑e (npr. PBKDF2, scrypt, Argon2) za derivacijo simetričnega ključa.

- Uporabljajte avtenticirane načine (AEAD) — šifriranje brez avtentikacije omogoča manipulacijo s sporočili.

- Za občutljive implementacije zaščitite pred stranskimi kanaloma (constant‑time algoritmi, masking, fizična zaščita).

Tipične uporabe simetričnega šifriranja

- Šifriranje komunikacij: TLS/SSL, VPN (IPsec), SSH (simetrična faza po vzpostavitvi ključa).

- Šifriranje diskov in datotek: LUKS, BitLocker, FileVault.

- Šifriranje vsebine sporočil in podatkovnih baz.

- Hibridni sistemi: asimetrična kriptografija za zamenjavo ključev + simetrična za prenos velikih količin podatkov.

Zaključek

Simetrično šifriranje je osrednji gradnik sodobne kriptografije: hitro, učinkovito in primerno za velike količine podatkov. Varnost ni le v izbiri algoritma (npr. AES, Twofish), temveč tudi v pravilni uporabi načinov delovanja, varnem upravljanju ključev in zaščiti pred stranskimi kanali. Za večino novih projektov velja: uporabite standardne, pregledane algoritme, izberite AEAD načine in sledite najboljšim praksam za generacijo ter shranjevanje ključev.

Pri algoritmu s simetričnim ključem je ključ, ki se uporablja za šifriranje, enak ključu, ki se uporablja za dešifriranje. Zato ga je treba ohraniti v tajnosti.

Simetrični in asimetrični algoritmi

Za razliko od simetričnih algoritmov uporabljajo algoritmi zasimetričnim ključem za šifriranje drug ključ kot za dešifriranje. Uporabnik, ki pozna šifrirni ključ asimetričnega algoritma, lahko šifrira sporočila, ne more pa izračunati dešifrirnega ključa in ne more dešifrirati sporočil, šifriranih s tem ključem. Kratka primerjava teh dveh vrst algoritmov je navedena spodaj:

Hitrost

Algoritmi s simetričnim ključem so na splošno veliko manj računsko intenzivni kot algoritmi z asimetričnim ključem. V praksi so algoritmi z asimetričnim ključem običajno od stokrat do tisočkrat počasnejši od algoritmov s simetričnim ključem.

Upravljanje ključev

Pomanjkljivost algoritmov s simetričnim ključem je zahteva po skupnem tajnem ključu, pri čemer imata obe strani na vsakem koncu enako kopijo. Za zagotovitev varne komunikacije med vsemi v skupini n ljudi je potrebnih skupaj n(n - 1)/2 ključev, kar je skupno število možnih komunikacijskih kanalov. Da bi omejili vpliv morebitnega odkritja s strani kriptografskega napadalca, jih je treba redno menjavati ter jih med distribucijo in uporabo varovati. Postopek izbire, distribucije in shranjevanja ključev je znan kot upravljanje ključev in ga je težko zanesljivo in varno izvesti.

Hibridni kriptosistem

V sodobnih kriptosistemih se uporabljajo tako asimetrični (javni ključ) kot simetrični algoritmi, da se izkoristijo prednosti obeh. Asimetrični algoritmi se uporabljajo za distribucijo simetričnih ključev na začetku seje. Ko je simetrični ključ znan vsem udeležencem seje, se lahko za šifriranje preostanka seje uporabijo hitrejši algoritmi s simetričnim ključem, ki uporabljajo ta ključ. To poenostavi problem distribucije ključev, saj je treba asimetrične ključe distribuirati samo verodostojno, medtem ko je treba simetrične ključe distribuirati na verodostojen in zaupen način.

Sistemi, ki uporabljajo takšen hibridni pristop, so SSL, PGP in GPG itd.

Sorodne strani

- Algoritmi asimetričnega ključa

Vprašanja in odgovori

V: Kaj so algoritmi s simetričnim ključem?

O: Algoritmi s simetričnim ključem so metoda v kriptografiji, pri kateri sta ključa za dešifriranje in šifriranje popolnoma enaka skupna skrivnost.

V: Kako lahko ustvarite skrivnost?

O: Skrivnost se lahko generira naključno, iz gesla ali s postopkom tajne izmenjave ključev, kot je Diffie-Hellman.

V: Zakaj so algoritmi s simetričnim ključem pomembni?

O: Algoritmi s simetričnim ključem so zelo pomembni, ker so na računalnikih hitrejši od algoritmov z javnim ključem.

V: Kaj je kriptografija z javnim ključem (kriptografija z asimetričnim ključem)?

O: Pri kriptografiji z javnim ključem (kriptografiji z asimetričnim ključem) lahko ključ za šifriranje brez težav posredujete javnosti in vsi vam lahko pošiljajo tajna sporočila. Ključ za šifriranje je "odprt", ker ga v praksi ni mogoče uporabiti za pridobitev ključa za dešifriranje.

V: Kateri sta dve vrsti simetričnih šifrantov?

O: Dve vrsti simetričnih šifer sta tokovna in blokovna šifra. Tokovni šifri šifrirajo sporočilo kot tok bitov po vrsti, medtem ko blokovni šifri vzamejo bloke bitov, jih šifrirajo kot eno enoto in včasih kasneje uporabijo tudi odgovor.

V: Kakšno velikost blokov uporabljajo sodobne šifre?

O: Sodobne šifre, kot je Advanced Encryption Standard, uporabljajo 128-bitne bloke.

V: Katere vrste napadov so bile v zgodovini uporabljene za izkoriščanje simetrije?

O:V zgodovini so nekatere metode kriptoanalize izkoriščale simetrijo, zato so bili simetrični sistemi manj varni. Nekateri napadi, ki so bili uporabljeni, vključujejo napade na znano navadno besedilo, napade na izbrano navadno besedilo, diferencialno kriptoanalizo in linearno kriptoanalizo.

Iskati